Ihr wollt nicht, dass andere DNS-Anbieter wie euer Internetanbieter oder große kommerzielle Firmen eure DNS Anfragen durchführen?

Oder ihr wollt einfach Werbung und schädliche oder nicht jugendfreie Links etc. blockieren, für euer gesamtes Heimnetz?

Dann könnt ihr euren eigenen DNS-Server/DNS-Blocker einrichten.

Unbound ist ein rekursiver DNS-Server, der die IP-Adressen einer Domäne direkt an der Quelle erfragt und dieses Ergebnis für ein paar Stunden speichert.

Er lässt sich in Verbindung mit einem DNS-Blocker wie Pi-Hole oder AdguardHome verwenden.

Hier findet ihr z.B. zwei Videos dazu:

Videos zum Einrichten von Adguard Home + Unbound; Unbound für PiHole

https://www.youtube.com/watch?v=w32rn_jLb6E

https://www.youtube.com/watch?v=B9V_2dkawoI

Beide Open Source Projekte sind sehr leicht einzurichten und brauchen wenig Ressourcen, jedoch werde ich hier nicht auf die Einrichtung eingehen.

Ich habe länger Pi-Hole verwendet aber probiere aktuell AdguardHome aus. Es ist ein bisschen benutzerfreundlicher, denn Blockierlisten lassen sich bei AGH auswählen, man muss nicht unbedingt selber Listen im Netz raussuchen. Auch ist die UI etwas schicker.

Hier ein paar weitere Infos, vielleicht schreibe ich später noch mehr dazu.

Euer Gerät → Router → Internetanbieter-DNS

Euer Gerät → Router → Blocker wie AdguardHome/Pi-Hole → gewählter DNS-Server

https://docs.pi-hole.net/routers/fritzbox-de/#pi-hole-im-gastnetzwerk-nutzen

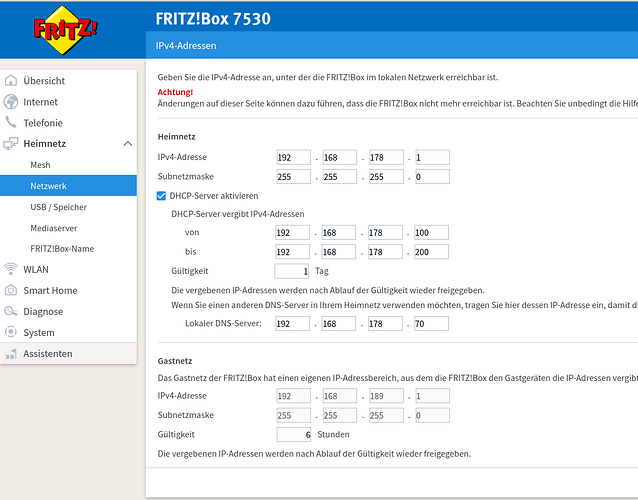

Heimnetz/Netzwerk/Netzwerkeinstellungen/IP-Adressen/IPv4-Konfiguration/Heimnetz

Heimnetz/Netzwerk/Netzwerkeinstellungen/IP-Adressen/IPv4-Konfiguration/Heimnetz

DNS-Rewrites im lokalen Netzwerk

Jetzt könnt ihr auch in Pi-Hole oder AdguardHome DNS-Umschreibungen (Rewrites) vornehmen.

Habt ihr z.B. eine Nextcloud im LAN gehostet, z.B. über nextcloud.meine-domain.com, könnt ihr jetzt einstellen, dass bei dieser Domain direkt auf euren lokalen Server zugegriffen wird, z.B. 192.168.178.123.

Habt ihr jedoch einen Reverse-Proxy unter z.B. 192.168.178.23, dann müsst ihr den Rewrite auf diese IP schicken, auch (oder besonders wenn) mehrere Dienste damit verbunden sind.

Dann könnt ihr im Heimnetz von einer viel schnelleren Anbindung an eure eigene Cloud profitieren, ihr müsst euch einfach nur mit eurem LAN verbinden.

Zertifikate fürs Heimnetz

Auch könnt ihr Zertifikate und Domänen für lokale Dienste vergeben, sodass ihr auch im Heimnetz keine unverschlüsselten Verbindungen verwenden müsst und dennoch niemand außerhalb eures Netzwerkes Zugriff auf eure Dienste hat.

Falls ihr nur eine Domain habt, um lokal auf eure Dienste zuzugreifen, also keinerlei öffentliche Dienste, sieht das so aus:

- eure-domain.com habt ihr reserviert

- jetzt gebt ihr dort als CNAME-Eintrag bei euren Domain-Verwalter an, dass z.B. unter beispiel.eure-domain.com die IP-Adresse 192.168.178.111 steckt

- in Adguard-Home schreibt ihr bei DNS-Umschreibungen nun rein, dass beispiel.eure-domain.com dann auch die 192.168.178.111 ist

ACHTUNG

Steckt euer Dienst jedoch hinter einem Reverseproxy und ist nur darüber zu erreichen, müsst ihr dann statt der IP eures Dienstes die IP eures Reverse Proxies angeben.

Auch falls ein Dienst nur ein Self-Signed Zertifikat habt, müsst ihr das ganze dann mit einem eigenen Zertifikat über euren Proxy-Manager leiten.

Für den Fall kann es dann reichen, wenn ihr bei den DNS-Umschreibungen*.lokal.eure-domain.comauf den Proxy, z.B.192.168.178.133definiert, dann müsst ihr es nicht für jeden Dienst einzeln machen, der die gleiche Subdomain-Endung hat.

Falls ihr bereits aus dem Internet zugängliche Dienste habt, diese aber lokal direkt ansprechen wollt, weil ihr so einfach eure volle lokale Bandbreite nutzen könnt, funktioniert das genauso mit den DNS-Umschreibungen.

Das coole dabei ist dann, dass ihr z.B. in Apps in denen die globalen Domains hinterlegt sind, nichts umändern müsst, aber über die neue IP-Auflösung direkten Zugriff erlangt.

So könnt ihr selbst bei einem Internetausfall ohne Probleme in eurem Heimnetz auf eure Dienste zugreifen.

Im Idealfall erreicht ihr jetzt euren Service lokal verschlüsselt. Falls ihr die Adresse schon mal aufgerufen habt, kann es nötig sein, den Browser-cache zu leeren oder das Ganze im Inkognitotab zu probieren.

Im Terminal könnt ihr auf einer Maschine, die auf den DNS-Server zugreift, der die DNS-Umschreibungen macht, per nslookup beispiel.eure-domain.com herausfinden, ob die aktuelle IP auch korrekt aufgelöst wird.